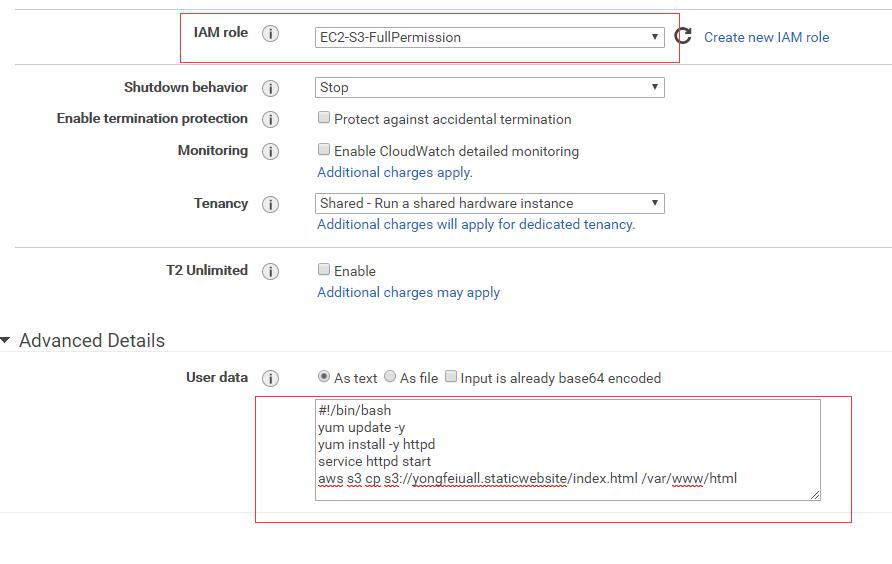

当您在 Amazon EC2 中启动实例时,您可以选择将用户数据传递到可用于执行常见自动配置任务甚至在实例启动后运行脚本的实例。您可以将两类用户数据传递到 Amazon EC2:Shell 脚本和 cloud-init 指令。

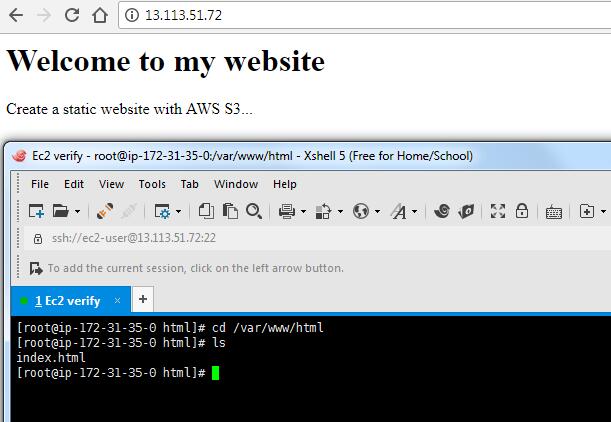

我们就就前面的例子试验一下,安装Apache,并创建简单Web验证。

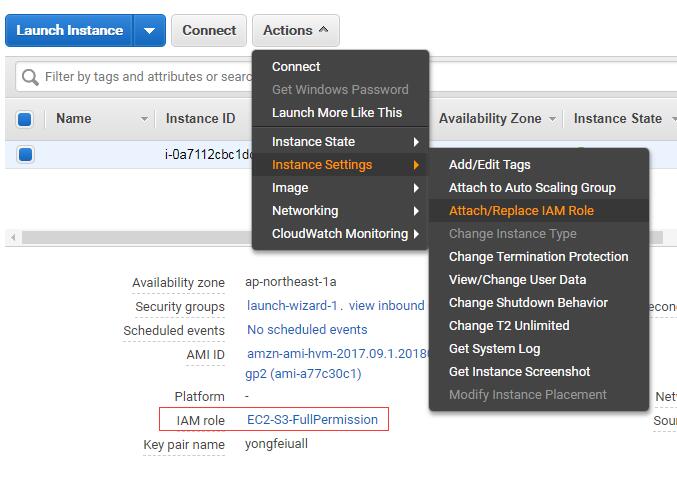

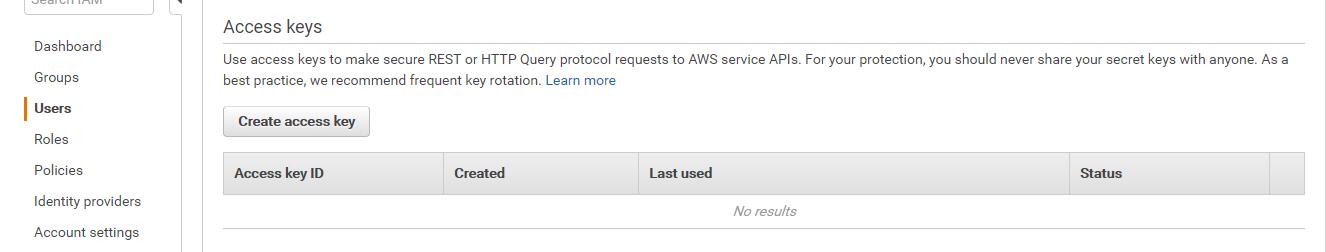

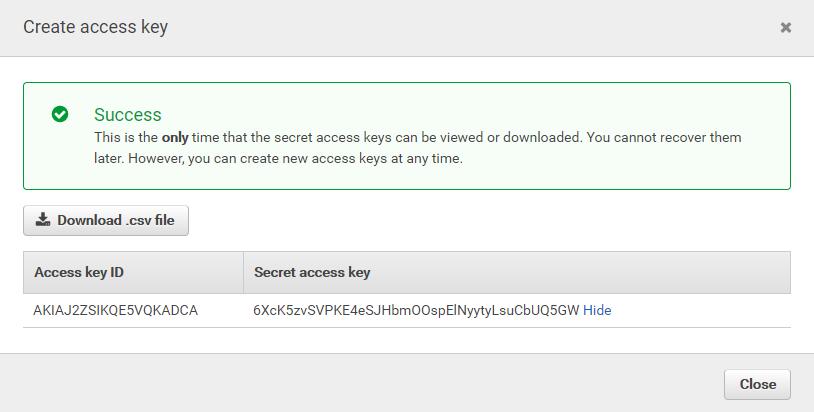

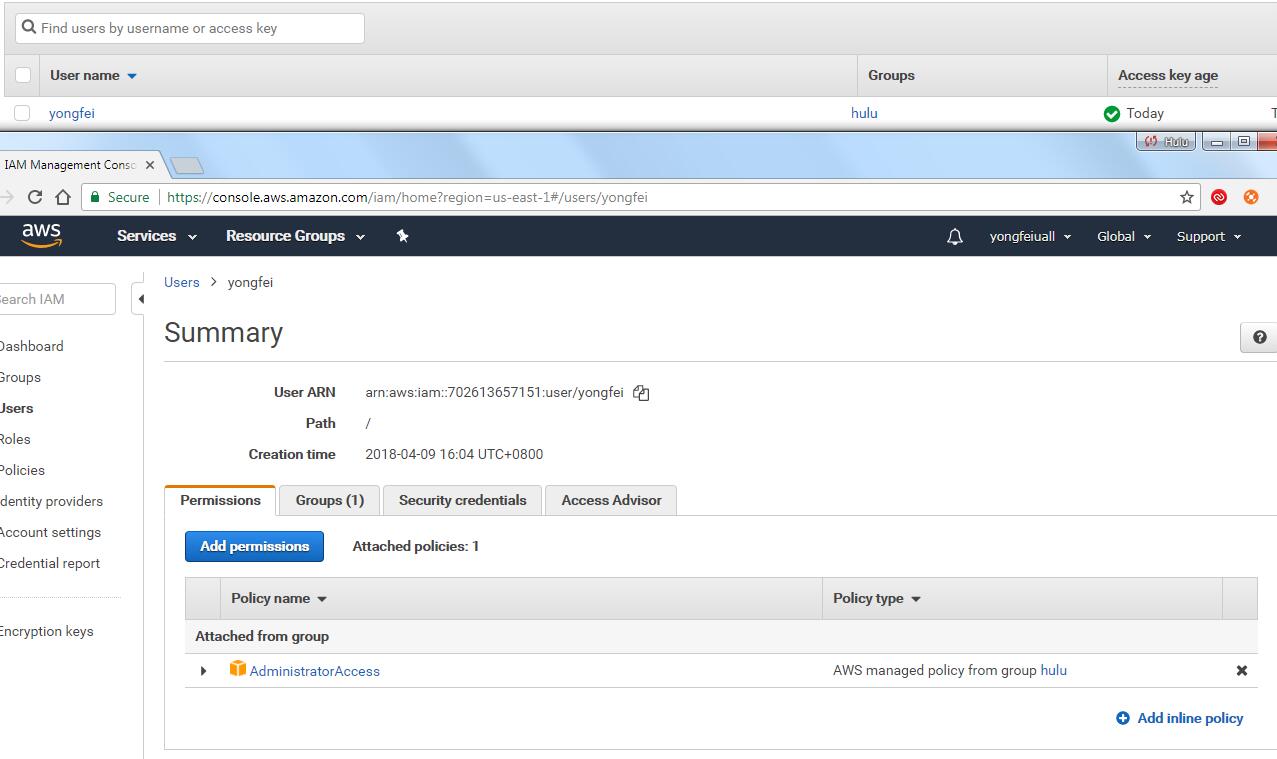

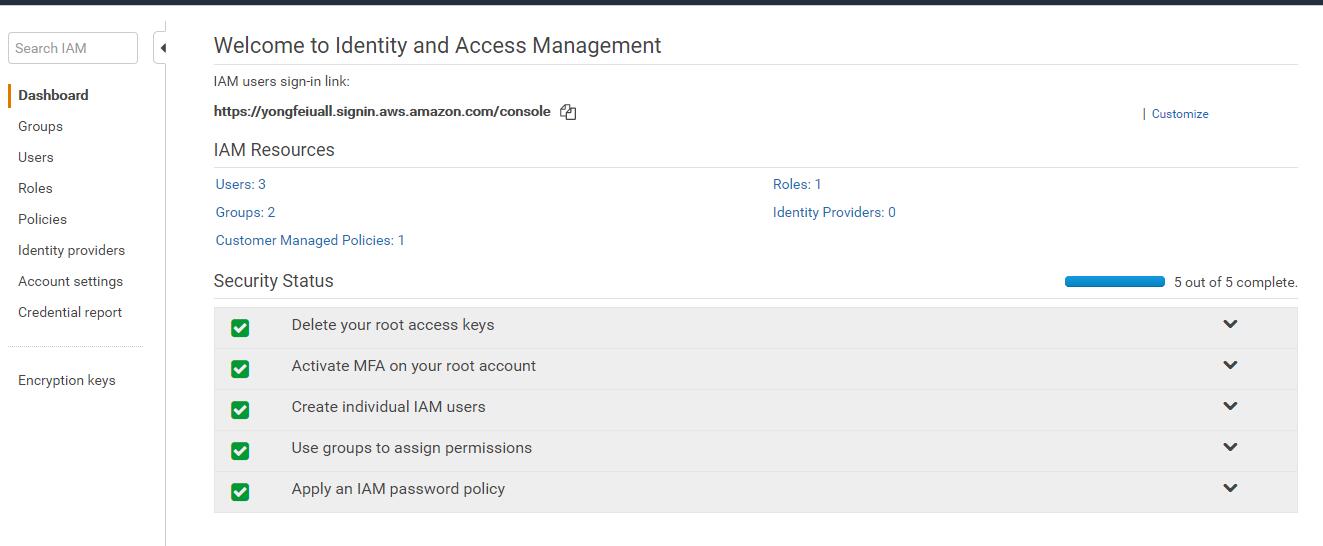

- 在IAM新建一个Role,对该EC2授予AmazonS3FullAccess权限。

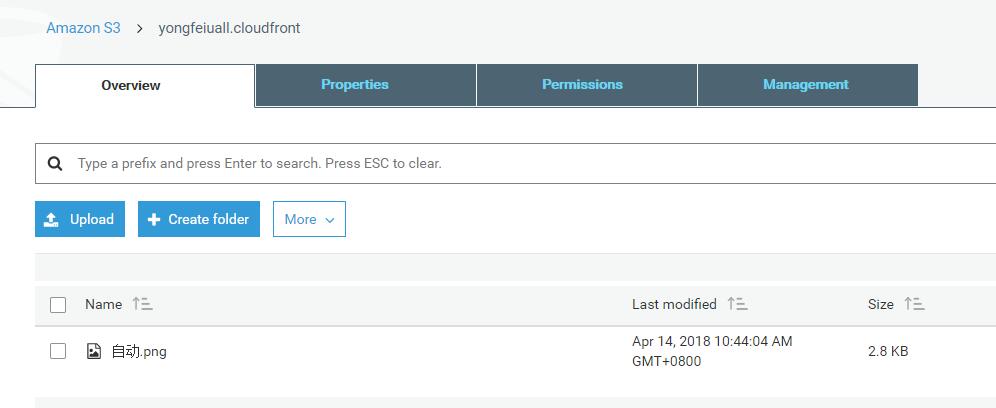

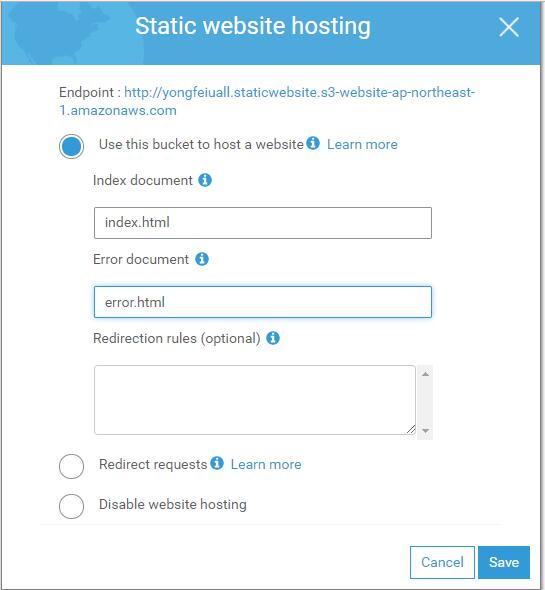

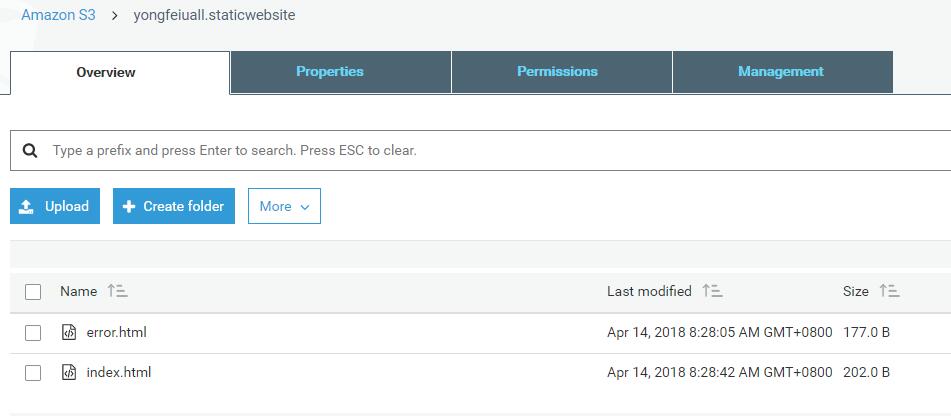

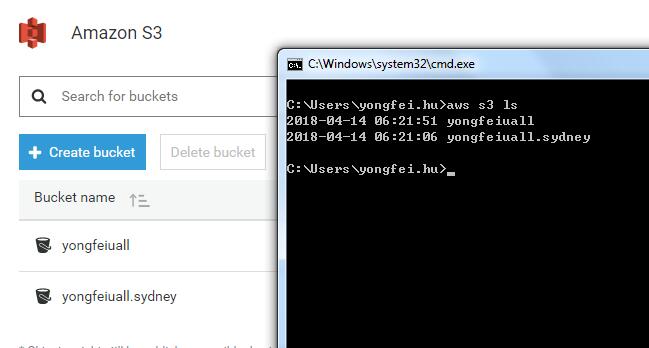

- 把’index.html’upload到S3上。

- Launch Instance with IAM role and script。

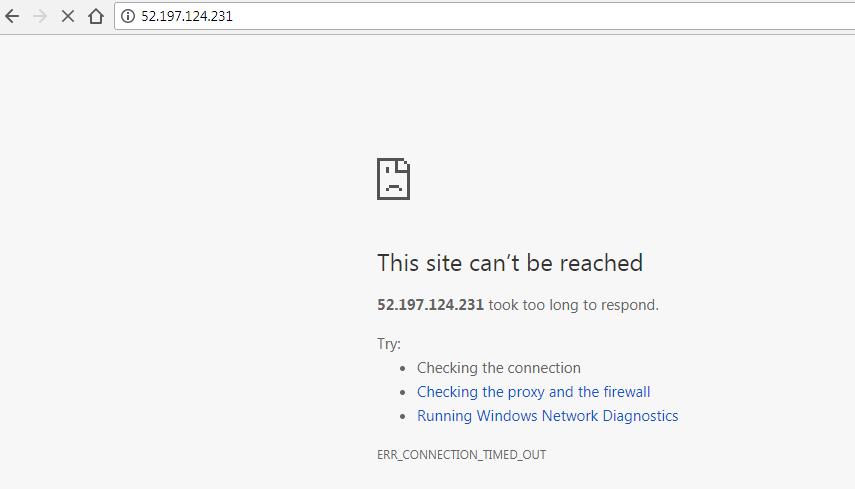

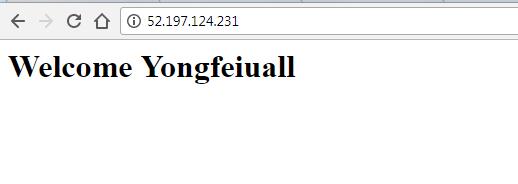

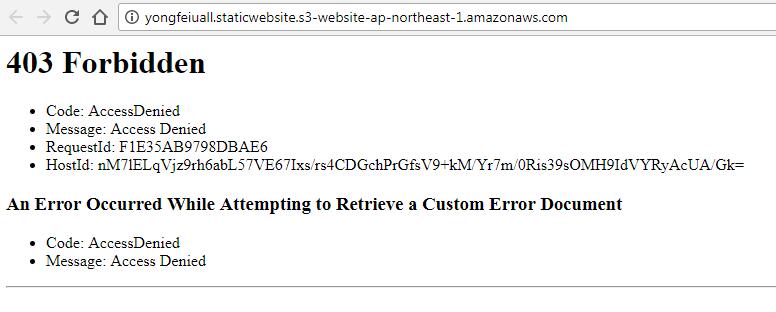

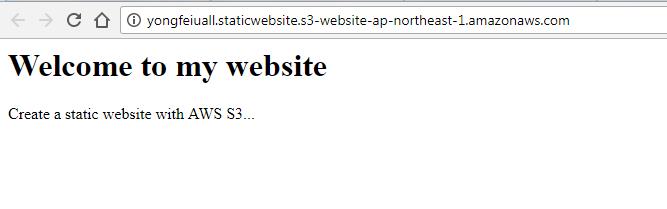

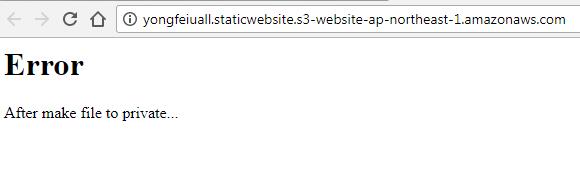

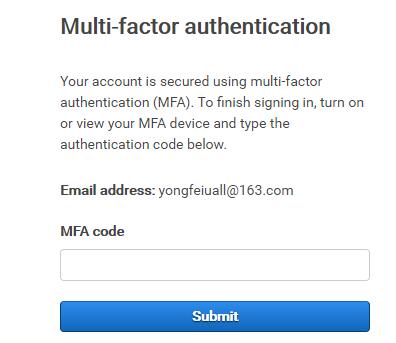

- 验证.